Certificato digitale

Vuoi vendere online?

Crea il tuo e-commerce con i nostri esperti qualificati!

Un certificato digitale è uno strumento tecnico-informatico che garantisce la sicurezza della comunicazione tra un client e un server e che garantisce, a vari livelli, l’identità del titolare del certificato.

Il funzionamento di un certificato digitale è basato sull’uso di una coppia di chiavi asimmetriche generate e scambiate usando il protocollo SSL/TLS.

- 1. Cos’è un certificato digitale

- 2. Certificati digitali e SSL non sono la stessa cosa

- 3. Il principio delle chiavi asimmetriche

- 4. Come funziona il certificato digitale in pratica

- 5. I tipi di certificato digitale

- 6. Funzionlità accessorie dei certificati digitali

- 7. Il ruolo della Certification Authority

- 8. Richiedere un Certificato Digitale

- 9. Quando è obbligatorio un certificato digitale ai sensi del GDPR

- 10. Benefici in termini SEO di un certificato digitale

Cos’è un certificato digitale

Un certificato digitale garantisce in primo luogo la sicurezza della navigazione di un sito internet attraverso l’uso del protocollo crittografico SSL/TLS (Secure Socket Layer, ora chiamato TLS, Transport Layer Security).

I protocolli crittografici SSL e TLS eliminano il rischio di intercettazioni fraudolente delle informazioni scambiate tra client (il browser del navigatore) e server (che ospita il sito per il quale il certificato digitale è stato emesso) cifrando i dati che essi si scambiano.

Al vertice del sistema si pone la Certification Authority che, emettendo il certificato digitale, si fa garante dei dati in esso contenuti.

Il livello di profondità del controllo, però, è diverso a seconda del tipo di certificato preso in considerazione.

Certificati digitali e SSL non sono la stessa cosa

Spesso usati come sinonimi, “SSL” e “certificato digitale” sono due cose diverse.

SSL è l’acronimo di Secure Socket Layer ed è un protocollo crittografico.

Il certificato digitale, invece, è uno strumento che sfrutta, tra gli altri, il protocollo SSL.

Insieme offrono una serie di garanzie a chi accede al sito che li utilizza e contribuiscono a rendere sicura la comunicazione tra computer Client (quello degli utenti che accedono al sito) e computer Server (quello dove è ospitato il sito).

In realtà, SSL è stato sostituito dal protocollo TLS che sta per Transport Layer Security: in pratica è un aggiornamento del vecchio protocollo SSL.

Il principio delle chiavi asimmetriche

Il protocollo TLS alla base del funzionamento dei certificati digitali è fondato sul principio delle chiavi asimmetriche.

Una chiave è una stringa, un insieme di caratteri (lettere, numeri, simboli) di una certa lunghezza.

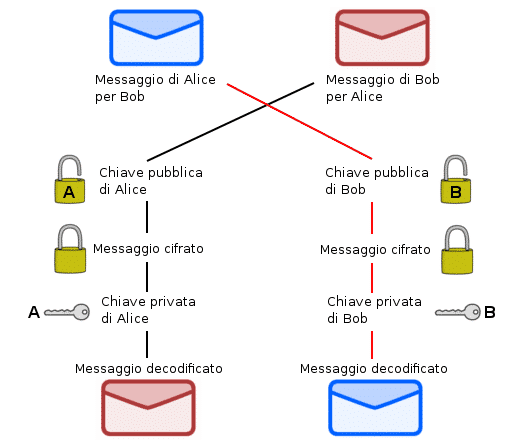

Le due chiavi vengono generate insieme usando un complesso algoritmo matematico e vengono chiamate “Chiave pubblica” e “Chiave privata”: una delle due viene resa pubblica e chiunque può leggerla; l’altra rimane custodita gelosamente e non deve essere comunicata a nessuno.

Le due chiavi vengono definite asimmetriche perché:

- Un messaggio cifrato con la chiave pubblica può essere decifrato solo con la corrispondente chiave privata;

- Un messaggio cifrato con la chiave privata può essere decifrato solo con la corrispondente chiave pubblica;

- Un messaggio cifrato con la chiave pubblica non può essere decifrato con la stessa chiave pubblica;

- Un messaggio cifrato con la chiave privata non può essere decifrato con la stessa chiave privata.

Lo schema seguente ripropone concettualmente il funzionamento della crittografia con coppie di chiavi asimmetriche.

Come funziona il certificato digitale in pratica

Tutto il sistema dei certificati digitali si fonda sull’affidabilità della Certification Authority: è a questa che ci si rivolge per acquistare un certificato digitale ed anch’essa ha una propria coppia di chiavi asimmetriche.

Quando la Certification Authority emette un certificato digitale, ne cifra le chiavi con la propria chiave privata. Quindi sarà possibile decifrarle con la corrispondente chiave pubblica della Certification Authority. Questo garantisce che, una volta consegnato al legittimo titolare, non sarà possibile alterare le chiavi asimmetriche del certificato digitale emesso.

In concreto succede questo:

- Il Client (il computer dell’utente che accede al sito) richiede l’apertura di una connessione protetta al Server;

- Il Server (il computer che ospita il sito) risponde al Client inviandogli:

- Il proprio ID;

- Il nome del titolare del certificato digitale;

- Il proprio common name, che contiene il nome di dominio per il quale il certificato è valido;

- Il periodo di validità del certificato;

- Il nome della Certification Authority che ha rilasciato il certificato;

- La propria chiave pubblica cifrata con la chiave privata della Certification Authority;

- Il Client verifica la validità dei dati che gli sono stati inviati dal Server e ne decifra la chiave pubblica utilizzando la chiave pubblica della Certification Authority;

- Il Client usa la chiave pubblica del Server appena ottenuta per cifrare ed inviargli:

- Il proprio ID;

- Un ID di sessione (che permette al Server di distinguere un Client dagli altri).

A questo punto il client e il server sono in grado di scambiarsi comunicazioni cifrate perchè entrambi hanno le rispettive chiavi pubbliche, utili per decifrare i messaggi che si scambiano usando le proprie chiavi private. Da questo momento in poi tutti i dati saranno assolutamente protetti e nessuno potrà né leggerli né manometterli.

Quella esposta sopra è una generica procedura di comunicazione cifrata: essa prende il nome di “handshake”, ovvero “stretta di mano”, proprio a sottolineare il fatto che il client e il server si “presentano” l’un l’altro prima di cominciare la comunicazione vera e propria.

I dati in concreto scambiati tra server e client possono cambiare in relazione al tipo di certificato digitale utilizzato: esistono, infatti, vari tipi di certificato digitale, ognuno con una propria specifica funzione ed un proprio specifico livello di sicurezza ed una propria specifica destinazione d’uso.

Di seguito un breve video da YouTube che riassume in maniera molto simpatica il funzionamento di un certificato digitale.

Tutto il procedimento alla base del funzionamento di un certificato digitale si basa sull’uso combinato di più coppie di chiavi asimmetriche, quelle del Server e quelle della Certification Authority. Quest’ultima ha cifrato le chiavi asimmetriche del Server con la propria chiave privata per garantirne l’integrità e la provenienza ed evitare che vengano manomesse da terzi non autorizzati.

La chiave pubblica della Certification Authority, preinstallata nei vari browser in circolazione, è necessaria per “sbloccare” la chiave pubblica del Server (a quella privata, anch’essa cifrata dalla Certification Authority, non può accedere nessuno, se non il proprietario del Server).

La chiave pubblica del Server verrà utilizzata per le comunicazioni tra di esso ed il Client.

I tipi di certificato digitale

Il funzionamento alla base di ogni tipo di certificato digitale è sempre lo stesso e si fonda sul principio delle coppie di chiavi asimmetriche.

Per venire incontro alle diverse esigenze del mercato, sono stati creati vari tipi di certificato digitale, ciascuno con un proprio scopo e proprie funzioni, costi diversi, diversi livelli di sicurezza e specifici dati e informazioni necessari perché possano essere emessi dalla Certification Authority.

I tipi di certificato digitale più comuni sono:

- Software publisher certificate: serve principalmente a verificare l’identità dello sviluppatore e garantire che il codice del software non sia stato manomesso;

- Personal certificate (o S/MIME o email digital certificate): serve per autenticare i messaggi email, garantendo l’identità del mittente e che il contenuto dell’email non è stato alterato da un terzo malintenzionato;

- Certificate Authority Certificate: Sono i certificati digitali usati dalle Certification Authority e usano questi certificati principalmente per firmare i certificati digitali che emettono;

- Server certificate (o, talvolta, domain certificate): sono i certificati digitali usati dai siti internet che servono per cifrare e rendere sicura la connessione tra un sito e il browser dei navigatori che lo visitano.

Se avessimo un ecommerce, quindi, e volessimo acquistare un certificato digitale, allora dovremmo scegliere un certificato digitale di tipo server.

Funzionlità accessorie dei certificati digitali

I certificati digitali di tipo server (o domain) posso essere di due ulteriori tipi

- Wildcard;

- Extended validation.

I certificati digitali di tipo wildcard possono essere usati su un dominio di secondo livello e su tutti i suoi sotto-domini. In questo modo non si è costretti ad acquistare un certificato digitale per ciascun dominio di terzo livello.

I certificati digitali extended validation prevedono controlli molto più stringenti da parte della Certification Authority, che non si limiterà a valutare aspetti di natura tecnico informatica o semplicemente a garantire la sicurezza della connessione. Invece andrà a verificare l’identità del soggetto richiedente seguendo una procedura estremamente approfondita che prevede l’interpello anche di altre autorità pubbliche o private e la raccolta di ulteriori informazioni per verificarne la correttezza e la genuinità.

Il ruolo della Certification Authority

Il ruolo della certification è centrale nel sistema dei certificati digitali.

La Certification Authority garantisce la sicurezza delle comunicazioni firmando le chiavi emesse con la propria chiave privata: è su questa cifratura che si poggia tutta la sicurezza di un certificato digitale.

Se le chiavi della Certification Authority dovessero essere compromesse, sarebbero compromesse tutte le comunicazioni cifrate con qualsiasi certificato emesso da essa emesso.

La Certification Authority ha un ruolo ancora più importante quando si parla di certificati digitali extended validation. In questo, caso, infatti, la Certification Authority deve essere anche tanto affidabile da poterle affidare il ruolo di verificare l’identità reale del soggetto che richiede la verifica: i dati di questa verifica saranno, infatti, inseriti poi nel certificato digitale stesso.

Fino al 2019, questo tipo di certificati era addirittura evidenziato in modo più marcato dai browser, garantendo una riconoscibilità maggiore e infondendo maggiore fiducia nei navigatori. Dal 2019, prima Google, poi Mozilla, poi tutti gli altri produttori di browser, hanno deciso di non evidenziare più le differenze tra i vari tipi di certificato.

La Certification Authority rilascia al proprietario del certificato digitale anche un bollino da esporre sul sito che informa i navigatori circa l’esistenza del certificato a protezione del sito. Se la Certification Authority è conosciuta, allora il navigatore ne riconoscerà il bollino di sicurezza e sarà più semplice rassicurarlo.

Questo bollino, inoltre, contiene un link ad una pagina ospitata sul sito della Certification Authority nella quale sono indicati i principali dati identificativi del proprietario del certificato digitale.

Per poter funzionare, i certificati digitali necessitano che la chiave pubblica della Certification Authority che ha emesso il certificato sia presente nel browser: se il browser non conosce la chiave pubblica, non potrà usare il certificato e mostrerà un messaggio di allerta al navigatore.

Più la Certification Authority è conosciuta più probabilità ci saranno che i browser in circolazione ne conoscano la chiave pubblica.

Le Certification Authority sono soggette a controlli da parte di organismi ed enti pubblici che ne verificano i requisiti di idoneità annualmente. Le evidenze di questi controlli sono pubblicati sui siti di ciascuna Certification Authority.

Gli organismi di controllo maggiori sono:

Richiedere un Certificato Digitale

Il processo che porta all’ottenimento di un certificato è grossomodo standard. Può variare da Certification Authority a Certification Authority in relazione ai dati da fornire o in relazione alla procedura di generazione e comunicazione della coppia di chiavi asimmetriche ma i punti essenziali sono generalmente i seguenti:

- Generazione della coppia di chiavi asimmetriche da utilizzare per cifrare le comunicazioni. La generazione delle chiavi viene eseguita dalla Certification Authority alla quale ci si è rivolti con una procedura che può richiedere la partecipazione dello stesso richiedente. Il più delle volte tutto si svolge sul il sito della CA;

- Il richiedente comunica informazioni circa la propria identità alla Certification Authority. È ora che vanno fornite le informazioni riguardanti il richiedente quali il nome a dominio, l’indirizzo email, il nome e cognome del richiedente, ecc. Questa fase è detta di enrollment e le modalità con cui va eseguita sono definite da un apposito standard (PKCS-10 );

- La Certification Authority inizia la verifica dei dati ricevuti. A seconda del tipo di certificato potrà richiedere un’integrazione dei dati forniti per esempio richiedendo l’iscrizione alla Camera di Commercio o la partita IVA;

- Verificata la correttezza dei dati la Certification Authority genera il certificato e lo firma digitalmente. “Firmare” vuol dire che il certificato viene crittografato dalla Certification Authority con la propria chiave privata per garantire che i dati in esso contenuti non vengano modificati;

- Il certificato firmato (quindi crittografato) viene inviato al richiedente che provvederà ad installarlo o a farlo installare sul proprio server.

Quando è obbligatorio un certificato digitale ai sensi del GDPR

Nel GDPR (General Data Protection Regulation, Regolamento Generale per la Protezione dei Dati o RGPD) Non esiste un obbligo specifico di usare un certificato digitale sui propri siti.

Tuttavia, all’articolo 32, il GDPR statuisce che:

Tenendo conto dello stato dell’arte e dei costi di attuazione, nonché della natura, dell’oggetto, del contesto e delle finalità del trattamento, come anche del rischio di varia probabilità e gravità per i diritti e le libertà delle persone fisiche, il titolare del trattamento e il responsabile del trattamento mettono in atto misure tecniche e organizzative adeguate per garantire un livello di sicurezza adeguato al rischio […]

Nel valutare l’adeguato livello di sicurezza, si tiene conto in special modo dei rischi presentati dal trattamento che derivano in particolare dalla distruzione, dalla perdita, dalla modifica, dalla divulgazione non autorizzata o dall’accesso, in modo accidentale o illegale, a dati personali trasmessi, conservati o comunque trattati. […]

Regolamento Generale per la Protezione dei Dati (RGPD – GDPR), art. 32, Sicurezza del trattamento

Quindi, anche se non si parla espressamente di certificati digitali, nel GDPR si parla di “misure tecniche e organizzative adeguate”. Queste misure devono essere identificate tenendo conto dello stato dell’arte (e degli altri parametri indicati dalla norma).

Installare un certificato su un sito, quindi, non è un obbligo in senso assoluto ma bisogna valutare caso per caso.

Volendo generalizzare per dare delle linee guida, potremmo dire che se il sito in questione non tratta dati personali, allora si potrebbe farne a meno.

Nel caso di un ecommerce, invece, che, per definizione, raccoglie e tratta dati personali, installare un certificato digitale è di certo obbligatorio ai sensi dell’art. 32: non installarlo potrebbe facilmente ricondurre a responsabilità da parte nostra (anche in assenza di accesso non autorizzato, perdita, ecc.).

Benefici in termini SEO di un certificato digitale

Installare un certificato digitale sul proprio sito è molto importante ai fini del posizionamento sui motori di ricerca.

La necessità di installare un certificato digitale sui siti internet è stata messa in evidenza per la prima volta da Google nel 2014, al Google I/O, durante il talk “HTTPS Everywhere”.

Dopo pochi giorni, Google annuncia che la presenza di un certificato digitale sarebbe diventato un segnale di ranking.

Nel 2016 andò oltre e avviò una campagna di sensibilizzazione promuovendo l’uso dei certificati digitali su qualsiasi sito Internet.

L’ultima data utile per “mettersi in regola” fu fissata al luglio 2018 con il rilascio di Chrome 68: da quel momento in poi, tutti i siti internet che non avessero avuto un certificato digitale installato sarebbero stati evidenziati da Google Chrome come “non sicuri”.

Quindi, un certificato digitale impatta sul posizionamento di un sito sotto due profili:

- È un segnale diretto di ranking: Google penalizza i siti che non hanno un certificato digitale installato;

- È un segnale indiretto (o indotto), dal momento che Google Chrome avvisa con un messaggio di allerta i navigatori quando questi accedono a un sito non protetto: questo porta il navigatore a tenere comportamenti che mandano segnali negativi all’algoritmo di Google che, di nuovo, assegna punteggi inferiori di ranking.

Vuoi vendere online?

Crea il tuo e-commerce con i nostri esperti qualificati!

Ti è piaciuto questo post?

Puoi ringraziarci con un semplicissimo Mi Piace 🙂

I commercianti che vendono online già leggono Commercianti•Online!

E TU? ISCRIVITI ORA!